Fichier CSV signés

Les rapports générés au format CSV à l'aide de la macro SaveEventArchive peuvent être signés à l'aide du certificat x.509 inclus dans le périphérique IHM. La signature permet de s'assurer que personne n'a altéré le contenu du document après sa signature.

Voir aussi :

- Paramètres SaveEventArchive ("SaveEventArchive")

- Comment fournir un certificat x.509 aux périphériques Linux ("Certificat x.509")

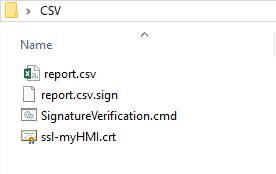

Si nécessaire, en utilisant Signed=True, la macro SaveEventArchive en plus du fichier [ReportName].csv génère deux autres fichiers :

- [ReportName].csv.sign

- ssl-[CertificateName].crt

Où [ReportName].csv.sign est la signature du rapport et ssl-[CertificateName].crt est une copie du certificat x.509 du périphérique IHM. Notez que vous pouvez récupérer le certificat du périphérique IHM même depuis la Configuration système du périphérique IHM.

Comment vérifier la signature du rapport en utilisant la bibliothèque publique OpenSSL

Pour vérifier que personne n'a altéré le contenu du rapport, vous devez

- vérifier que le ssl-[NomCertificat].crt provient bien du périphérique IHM

- Utilisez un outil pour vérifier la signature (par exemple, OpenSSL-Win32)

Référence: https://www.openssl.org/

Pour vérifier que le rapport .csv généré par l'IHM n'a pas été altéré, vous pouvez installer une bibliothèque OpenSSL publique, copier tous les fichiers générés à partir de la macro dans le même dossier et utiliser le fichier de commandes ci-dessous.

Fichier : SignatureVerification.cmd

@echo off set OpenSSL="C:\Program Files (x86)\OpenSSL-Win32\bin\openssl.exe" set FileToCheck=Report.csv set hmiCertificate=ssl-myHMI.crt rem Extract public key from the certificate %OpenSSL% x509 -in %hmiCertificate% -pubkey -noout > publicKey.pem rem Verify Signature %OpenSSL% dgst -sha256 -verify publicKey.pem -signature %FileToCheck%.sign %FileToCheck% rem Remove public key del publicKey.pem pause

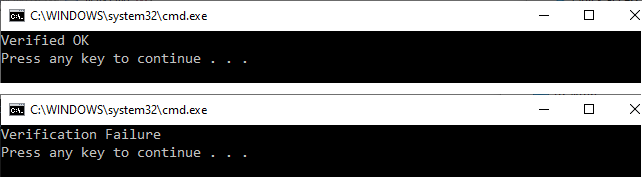

Les images ci-dessous montrent les sorties possibles du fichier de commandes.

Sous Linux, BSP v1.0.269 ou plus est nécessaire.